tgoop.com/Java_Iibrary/1494

Last Update:

Spring Security. Управление доступом на основе ролей

1) Что такое управление доступом на основе ролей (RBAC)?

RBAC — это подход к безопасности, при котором права доступа назначаются ролям, а пользователи получают определённые роли.

Такой подход упрощает управление разрешениями и делает его масштабируемым по мере роста приложения.

2) Как Spring Security реализует RBAC

Spring Security позволяет определить роли (например, USER, ADMIN, EDITOR) и защитить эндпоинты или методы так, чтобы доступ к ним имели только пользователи с соответствующей ролью.

Роли обычно хранятся в базе данных пользователей и отображаются на authorities (полномочия) в контексте аутентификации.

3) Определение и назначение ролей

Роли можно назначать пользователям в базе данных (например, MySQL) и связывать их с помощью Spring Data JPA.

Например:

4) Защита эндпоинтов с помощью аннотаций

Spring Security предоставляет мощные аннотации для контроля доступа:@PreAuthorize("hasRole('ADMIN')") — ограничивает доступ к методу только для пользователей с ролью ADMIN.@Secured("ROLE_USER") и @RolesAllowed("ROLE_EDITOR") — альтернативные способы указания разрешённых ролей.

Также можно использовать ant matchers в конфигурации безопасности для ограничения доступа к URL-шаблонам по ролям.

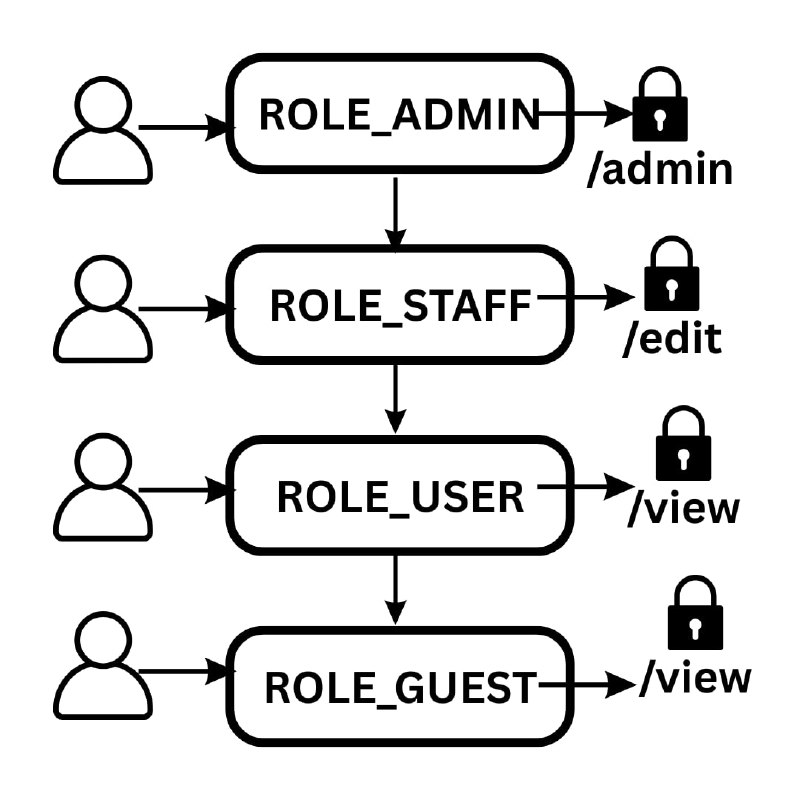

5) Иерархия ролей для гибкого управления доступом

Spring Security поддерживает иерархии ролей, что позволяет определить, например:

Это означает, что роль ADMIN автоматически наследует все права ролей STAFF и USER. Такой подход снижает избыточность и упрощает управление доступом.

6) Управление доступом на основе ролей с JWT и OAuth2

При использовании OAuth2 или JWT, роли можно закодировать в токене и отобразить их на authorities Spring Security.

Это позволяет реализовать масштабируемую и стейтлес (stateless) безопасность для API и микросервисов.

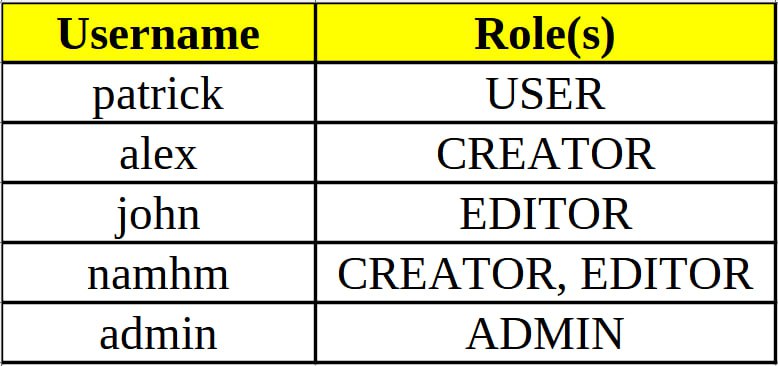

7) Пример из реального мира

Предположим, у вас есть следующие пользователи и роли:

> USER — может просматривать товары

> CREATOR — может добавлять товары

> EDITOR — может редактировать товары

> ADMIN — имеет полный доступ ко всем действиям

Защищайте эндпоинты и обеспечивайте безопасность и сопровождаемость вашего приложения