В комментариях к статье с настройкой OpenVPN читатель задал странный вопрос. Он обратил внимание, что в логах подключения клиента к серверу фигурирует пароль от закрытого ключа CA:

Я сначала призадумался, прикинул, что такого не может быть. Сколько использую OpenVPN, никогда такого не видел. Следующим комментарием автор сам же и ответил на свой вопрос. Он по ошибке загнал пароль от CA в CN сертификата сервера, когда его создавал. А там должно быть имя сервера, CN = Common Name. Пароль надо вводить уже в самом конце, когда подписываешь сертификат.

Интересная ситуация, поэтому решил сделать по мотивам заметку. Такие ошибки на самом деле не редкость. Расскажу, на мой взгляд, одну из самых популярных ситуаций, когда невольно раскрывается важный пароль. Я и сам на такое натыкался, и от других видел не раз.

Когда торопишься и логинишься по SSH к серверу, особенно если не к своему и первый раз это делаешь, учётные данные ещё не сохранены, то можно в окно приветствия вместо логина сразу же вставить из буфера пароль. Тут же становится понятно, что ты ошибся, и со второй попытки ты всё делаешь правильно.

Но при этом твой введённый пароль вместо логина улетает в открытом виде в лог

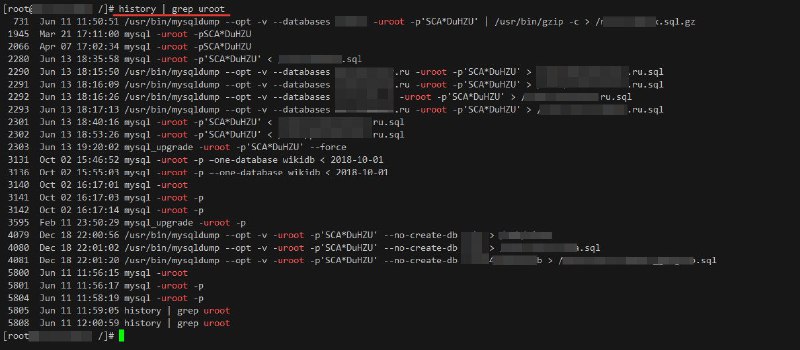

Ещё часто пароли светятся вот в таких конструкциях:

Если вводите что-то подобное в консоль, то не указывайте пароль явно. Оставьте только ключ

Палили так свои пароли? Я и по ssh, и в консоли палил. Благо это было не особо критично, так как чаще всего работаю со своими серверами я один, и чтобы всё это прочитать потом, надо быть рутом. А root это я и есть. Но о таких вещах стоит всегда помнить и следить за собой.

#security

Mon Jun 16 16:25:21 2025 VERIFY OK: depth=0, CN=пароль_на_ca.keyЯ сначала призадумался, прикинул, что такого не может быть. Сколько использую OpenVPN, никогда такого не видел. Следующим комментарием автор сам же и ответил на свой вопрос. Он по ошибке загнал пароль от CA в CN сертификата сервера, когда его создавал. А там должно быть имя сервера, CN = Common Name. Пароль надо вводить уже в самом конце, когда подписываешь сертификат.

Интересная ситуация, поэтому решил сделать по мотивам заметку. Такие ошибки на самом деле не редкость. Расскажу, на мой взгляд, одну из самых популярных ситуаций, когда невольно раскрывается важный пароль. Я и сам на такое натыкался, и от других видел не раз.

Когда торопишься и логинишься по SSH к серверу, особенно если не к своему и первый раз это делаешь, учётные данные ещё не сохранены, то можно в окно приветствия вместо логина сразу же вставить из буфера пароль. Тут же становится понятно, что ты ошибся, и со второй попытки ты всё делаешь правильно.

Но при этом твой введённый пароль вместо логина улетает в открытом виде в лог

auth.log или какой-то другой и остаётся там. А если настроено какое-то хранилище логов, то он улетает дальше туда. Если так ошиблись, то сразу же зайдите в логи и подчистите за собой. А если это невозможно, то меняйте пароль, если есть вероятность, что логи может посмотреть кто-то, кому этот пароль знать не положено. Ещё часто пароли светятся вот в таких конструкциях:

# mysqldump --opt -v --no-create-db db01 -u'root' -p'pass01' > ~/db01.sql'Если вводите что-то подобное в консоль, то не указывайте пароль явно. Оставьте только ключ

-p, тогда пароль у вас спросят интерактивно и он не попадёт в history. Ну а если попал, то удалите его после себя. Либо при запуске команды поставьте перед ней пробел. Но это не обязательно спасёт от сохранения команды. Данная возможность может быть отключена.Палили так свои пароли? Я и по ssh, и в консоли палил. Благо это было не особо критично, так как чаще всего работаю со своими серверами я один, и чтобы всё это прочитать потом, надо быть рутом. А root это я и есть. Но о таких вещах стоит всегда помнить и следить за собой.

#security

tgoop.com/srv_admin/4709

Create:

Last Update:

Last Update:

В комментариях к статье с настройкой OpenVPN читатель задал странный вопрос. Он обратил внимание, что в логах подключения клиента к серверу фигурирует пароль от закрытого ключа CA:

Я сначала призадумался, прикинул, что такого не может быть. Сколько использую OpenVPN, никогда такого не видел. Следующим комментарием автор сам же и ответил на свой вопрос. Он по ошибке загнал пароль от CA в CN сертификата сервера, когда его создавал. А там должно быть имя сервера, CN = Common Name. Пароль надо вводить уже в самом конце, когда подписываешь сертификат.

Интересная ситуация, поэтому решил сделать по мотивам заметку. Такие ошибки на самом деле не редкость. Расскажу, на мой взгляд, одну из самых популярных ситуаций, когда невольно раскрывается важный пароль. Я и сам на такое натыкался, и от других видел не раз.

Когда торопишься и логинишься по SSH к серверу, особенно если не к своему и первый раз это делаешь, учётные данные ещё не сохранены, то можно в окно приветствия вместо логина сразу же вставить из буфера пароль. Тут же становится понятно, что ты ошибся, и со второй попытки ты всё делаешь правильно.

Но при этом твой введённый пароль вместо логина улетает в открытом виде в лог

Ещё часто пароли светятся вот в таких конструкциях:

Если вводите что-то подобное в консоль, то не указывайте пароль явно. Оставьте только ключ

Палили так свои пароли? Я и по ssh, и в консоли палил. Благо это было не особо критично, так как чаще всего работаю со своими серверами я один, и чтобы всё это прочитать потом, надо быть рутом. А root это я и есть. Но о таких вещах стоит всегда помнить и следить за собой.

#security

Mon Jun 16 16:25:21 2025 VERIFY OK: depth=0, CN=пароль_на_ca.keyЯ сначала призадумался, прикинул, что такого не может быть. Сколько использую OpenVPN, никогда такого не видел. Следующим комментарием автор сам же и ответил на свой вопрос. Он по ошибке загнал пароль от CA в CN сертификата сервера, когда его создавал. А там должно быть имя сервера, CN = Common Name. Пароль надо вводить уже в самом конце, когда подписываешь сертификат.

Интересная ситуация, поэтому решил сделать по мотивам заметку. Такие ошибки на самом деле не редкость. Расскажу, на мой взгляд, одну из самых популярных ситуаций, когда невольно раскрывается важный пароль. Я и сам на такое натыкался, и от других видел не раз.

Когда торопишься и логинишься по SSH к серверу, особенно если не к своему и первый раз это делаешь, учётные данные ещё не сохранены, то можно в окно приветствия вместо логина сразу же вставить из буфера пароль. Тут же становится понятно, что ты ошибся, и со второй попытки ты всё делаешь правильно.

Но при этом твой введённый пароль вместо логина улетает в открытом виде в лог

auth.log или какой-то другой и остаётся там. А если настроено какое-то хранилище логов, то он улетает дальше туда. Если так ошиблись, то сразу же зайдите в логи и подчистите за собой. А если это невозможно, то меняйте пароль, если есть вероятность, что логи может посмотреть кто-то, кому этот пароль знать не положено. Ещё часто пароли светятся вот в таких конструкциях:

# mysqldump --opt -v --no-create-db db01 -u'root' -p'pass01' > ~/db01.sql'Если вводите что-то подобное в консоль, то не указывайте пароль явно. Оставьте только ключ

-p, тогда пароль у вас спросят интерактивно и он не попадёт в history. Ну а если попал, то удалите его после себя. Либо при запуске команды поставьте перед ней пробел. Но это не обязательно спасёт от сохранения команды. Данная возможность может быть отключена.Палили так свои пароли? Я и по ssh, и в консоли палил. Благо это было не особо критично, так как чаще всего работаю со своими серверами я один, и чтобы всё это прочитать потом, надо быть рутом. А root это я и есть. Но о таких вещах стоит всегда помнить и следить за собой.

#security

BY ServerAdmin.ru

Share with your friend now:

tgoop.com/srv_admin/4709