tgoop.com/interface31/4226

Last Update:

Используем адресные листы Mikrotik для сбора данных

Всем известны адресные листы в роутерах Mikrotik, основное назначение которых - упрощение созданий правил брандмауэра, используя в критериях вместо одного значения целый список.

Но адресные листы могут пригодиться не только для брандмауэра, но и для сбора определенных данных.

Сегодня обратился с вопросом коллега, он настроил перехват и перенаправление транзитных DNS-запросов на собственные сервера и заметил, что счетчики правил постоянно растут.

Вопрос был в том, как найти тех, у кого прописаны сторонние DNS.

В Mikrotik это сделать довольно просто: создаем правило, которое отлавливает пакеты к сторонним DNS-серверам и добавляем адрес источник в отдельный список.

Но есть некоторые моменты. Пакеты надо ловить на самом входе в роутер, до всех преобразований или действий с ними.

Для этих целей неплохо подходит Mangle prerouting, но помним. что сюда попадают все входящие пакеты, со всех интерфейсов. Поэтому сразу фильтруйте по требуемым условиям.

Один из вариантов правила может выглядеть так:

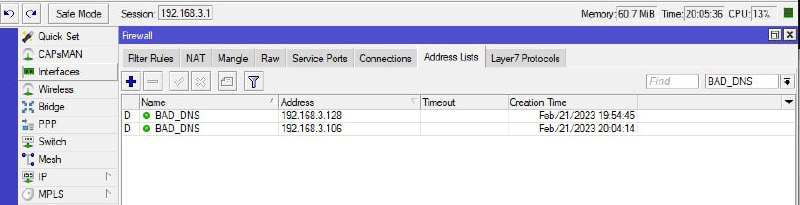

chain=prerouting action=add-src-to-address-list protocol=udp src-address=192.168.3.0/24 dst-address=!192.168.3.1 address-list=BAD_DNS address-list-timeout=none-dynamic dst-port=53 log=no log-prefix=""Ставим его на самые верх и уже через некоторое время получаем список узлов указанной сети, которые обращались к любым другим DNS, кроме внутреннего.

BY Записки IT специалиста

Share with your friend now:

tgoop.com/interface31/4226