tgoop.com/computersecuritybasics/63

Last Update:

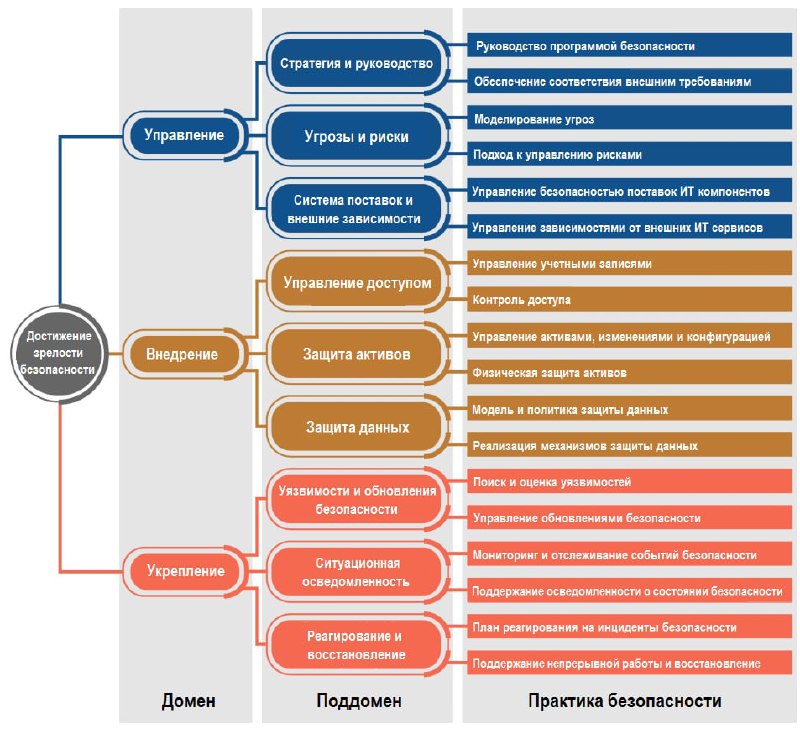

Три верхнеуровневых домена безопасности включают:

1. управление безопасностью и организационные меры (Governance),

2. обеспечение безопасности в силу конструкции (by design, Enablement)

3. укрепление безопасности (Hardening).

Приоритет того или иного домена перед другим для вендора определяется потребностями бизнеса и особенностями системы (но первые — прежде вторых).

На втором уровне каждый из доменов делится на три поддомена, которые классифицируют практики безопасности в соответствии с проблемой, на решение которой они нацелены. И наконец, каждый поддомен ссылается на 2 практики, каждая из которых решает некоторую задачу. Пример: управление безопасностью (Governance) включает поддомен управления зависимостями (supply chain and dependencies management), который, в свою очередь, состоит из обеспечения безопасности цепочки поставок (supply chain risk management) и управления зависимостями от подрядчиков, поставщиков сервисов и других сторонних субъектов (third party dependencies management)

BY Computer security basics

Share with your friend now:

tgoop.com/computersecuritybasics/63