tgoop.com/computersecuritybasics/34

Last Update:

Ключевые моменты лекции 3 /

Модель мандатного управления доступом. Модель Белла-Лападула

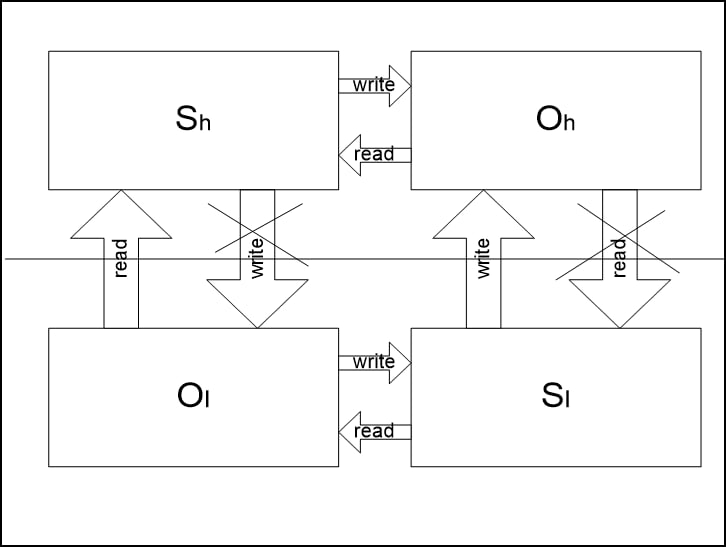

Идеи, лежащие в основе модели Белла и Лападула, берут происхождение из «бумажного мира». Белл и Лападула перенесли модель безопасности, принятую при работе с докумен¬тами, в мир компьютерных систем. Основным наблюдением, сделанным Беллом и Лападулой, является то, что в правительстве США все субъекты и объекты ассоциируются с уровнями секретности, варьирующимися от низких уровней (неклассифицированных) до высоких (совершенно секретных). Кроме того, они обнаружили, что для предотвращения утечки информации к неуполномоченным субъектам, этим субъектам с низкими уровнями секретности не позволяется чи¬тать информацию из объектов с высокими уровнями секретности. Получилось два эмпирических правила: No Read Up, No Write Down.

В модели объектам и субъектам присваиваются упорядоченные уровни. Получается математическая структура – решетка. Кроме того, каждый объект может быть отнесен к некоторый категории, например к проекту.

BY Computer security basics

Share with your friend now:

tgoop.com/computersecuritybasics/34